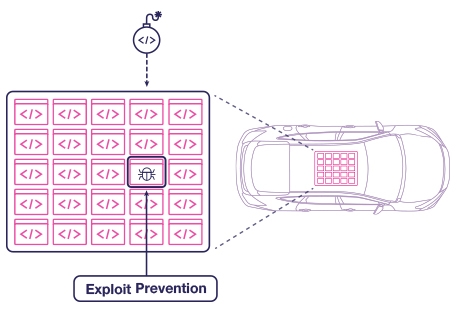

Bilens styrenheter kan endast göra operationer som uttryckligen är tillåtna. Så fungerar säkerhetslösningen Carwall från israeliska Karamba.

Bilens styrenheter kan endast göra operationer som uttryckligen är tillåtna. Så fungerar säkerhetslösningen Carwall från israeliska Karamba.

Israeliska Karamba Security får äran att leverera en cybersäkerhetslösning till den flotta av självkörande taxi som det EU-stödda projektet Vedecom rullar ut i ett antal europeiska städer med start i år.

Tänk om hela flottan kapas |

|

Utvecklingen av självkörningsfunktioner i bilar tycks gå som på räls, men det finns ett orosmoln – cybersäkerheten. Uppkopplade bilar har redan hackats och fjärrstyrts. Och det finns ingen tradition i fordonsbranschen, som det gör i IT-branschen, att skydda sig mot cyberangrepp. Så det är lätt att föreställa sig mardrömsscenarier där bilar – eller hela flottor av bilar – plötsligt kapas och fjärrstyrs eller saboteras. En modern bil är sprängfylld av ECU:er. I princip ingen av dem levereras idag med inbyggt angreppsskydd, vare sig i hårdvara eller mjukvara.

|

Förarlösa bilar i egen fil |

Innan årets slut börjar franska Vedecom att rulla ut en självkörande taxiflotta i Versaille i Frankrike. Innan årets slut börjar franska Vedecom att rulla ut en självkörande taxiflotta i Versaille i Frankrike.

Bilarna kommer att köra för egen maskin – ingen förare finns i bilen. De rullar i en egen fil, med eller utan passagerare. Användarna är exempelvis turister som vill ta sig mellan sevärdheter. Flottor kommer också att sjösättas i städer i Nederländerna, Italien, Tyskland och Portugal. Det är en småskalig utrullning – i Versaille tjänar de en total körsträcka på bara 7 kilometer. Utrullningen kallas Autopilot Project och stöds av EU-projektet Horizon 2020. Vedecoms bilar demonstreras i Strasbourg just nu, på ITS European Congress. |

Karamba säger sig därmed vara först i världen att leverera en kommersiell cybersäkerhetslösning till en kommersiell självkörande bil.

Carwall heter produkten. Den installeras på var och en av bilens ECU:er (elektoniska styrenheter) och skyddar dem mot cyberangrepp.

Lösningen har prisbelönats av TU-Automotive för att den är både innovativ och billig.

Carwall använder så kallad vitlistning, vilket innebär alla operationer som inte är uttryckligen tillåtna, är förbjudna.

Den tekniska utmaningen är att i efterhand addera vitlistning till den programvara som ECU:erna redan levererats med. ECU:er finns av många de slag och programvaran kan komma från många leverantörer och vara skriven i många programspråk för många olika operativsystem eller för inget operativsystem alls, och dessutom för olika cpu:er.

Karamba klarar inte av att addera Carwalls vitlistning på egen hand. Istället får programutvecklarna sin källkod i retur och måste omkompilera den, samtidigt som Carwall får tugga på koden och addera nya programinstruktioner till koden som implementerar vitlistningen.

En stor fördel är att det inte krävs några manuella kodändringar. Programutvecklaren behöver bara installera Carwall och addera en enda kodrad för att initiera den. Resten är automatiskt.

Under kompileringen kartlägger Carwall vilka funktioner som använder varandra i den ursprungliga programkoden. Därmed kan Carwall under drift slå larm om en ECU infekteras av främmande kod som försöker göra egna funktionsanrop.

Lösningen adderar enligt Karamba ett försumbart overhead i exekveringstid, max en procent.

Det spelar ingen roll om det finns buggar i ECU-koden som skulle kunna utnyttja intrång. Även om främmande programkod skulle hacka sig in kommer Carwalls kod att hindra den från att ge kommandon.

Karamba betonar också att metoden ger noll falska positiver, eller i vanligt språkbruk, att den aldrig av misstag kan larma för ett anrop som i själva verket är tillåtet.